博主在工作上经常会碰到许多主机需要做基线整改的情况,所以特此在这里记录一些常用基线的整改方法。

一.检查是否使用PAM认证模块禁止wheel组之外的用户su为root

该项检查主要是检查主机是否开启了wheel组,设置了该项目后只有wheel组的用户可以通过su命令切换到root用户。

其中分别有两个检查项:

1.检查配置authsufficientpam_rootok.so

整改方法:

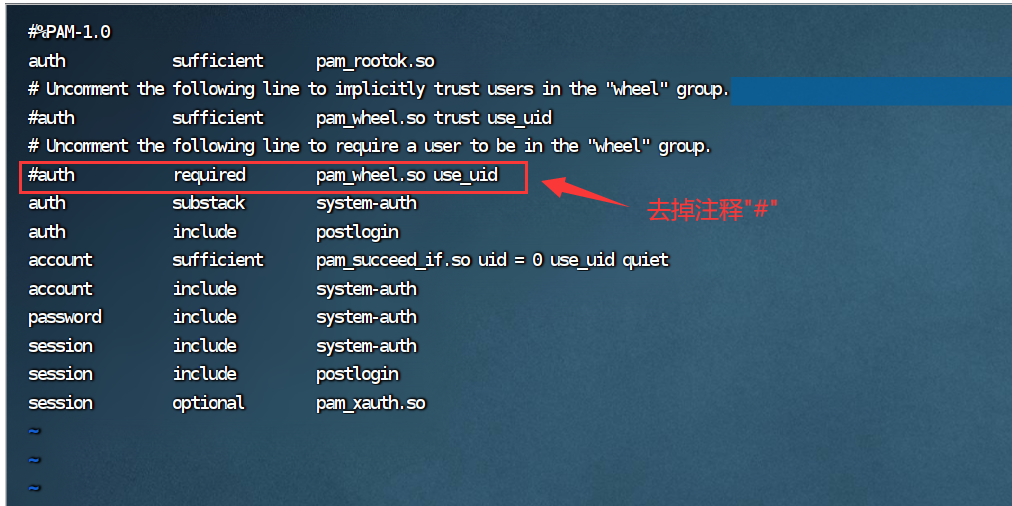

①.打开/etc/pam.d/su文件,找到 “#auth required pam_wheel.so use_uid“这一行,把前边的注释“#”去掉后保存

②.将需要su切换root用户的用户添加到wheel组中

usermod -G wheel username

例如:usermod -G wheel support2.检查配置authrequiredpam_wheel.sogroup=wheel:

整改方法:

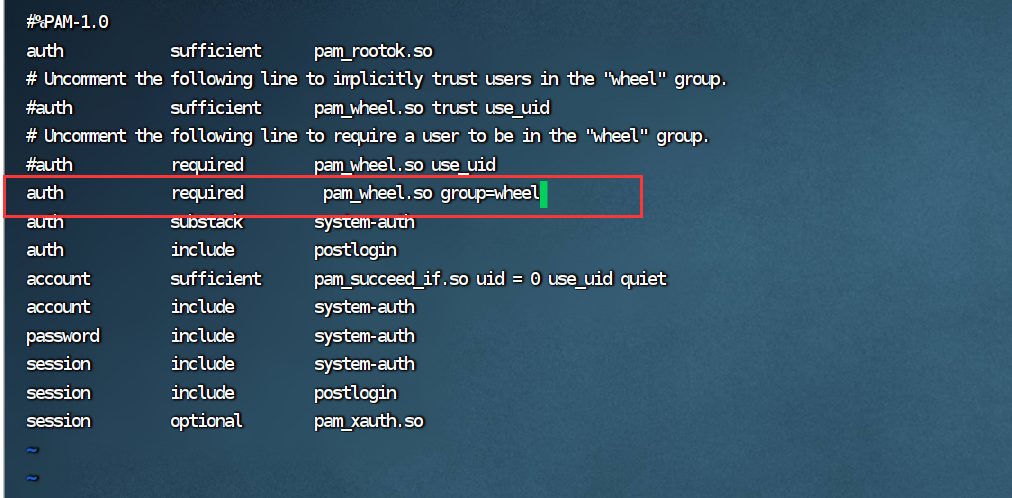

①.打开/etc/pam.d/su文件,添加“auth required pam_wheel.so group=wheel”这一行,并保存

二.检查配置密码复杂度

(1)、检查密码的长度及到期时间

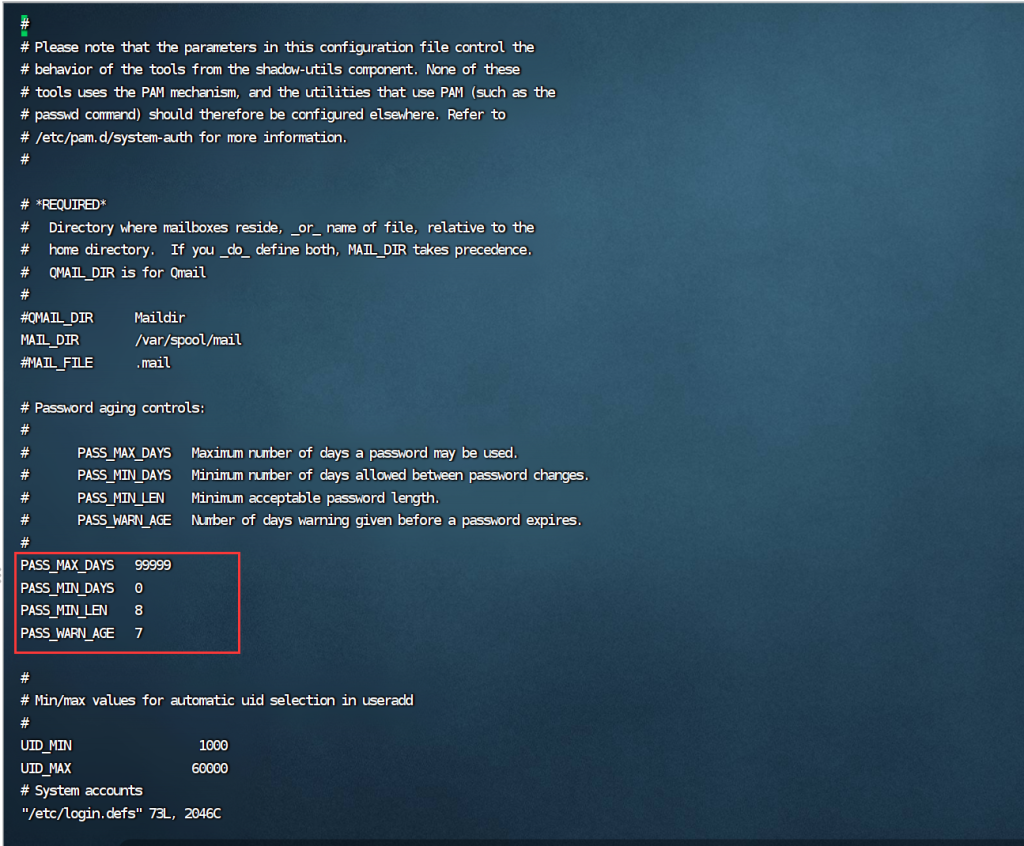

Centos系统中涉及到账户密码的长度及时间的文件为/etc/login.defs,在该文件中可以设定创建的用户的密码长度及过期时间等信息。

其中PASS_MAX_DAYS是帐号密码的到期时间,到期了需要修改密码

PASS_MIN_DAYS是帐号的可以更改密码的最短天数,避免用户频繁修改密码

PASS_MIN_LEN是密码的最短长度

PASS_WARN_AGE是密码距离到期前多久提醒用户

(2)、检查用户密码的复杂度

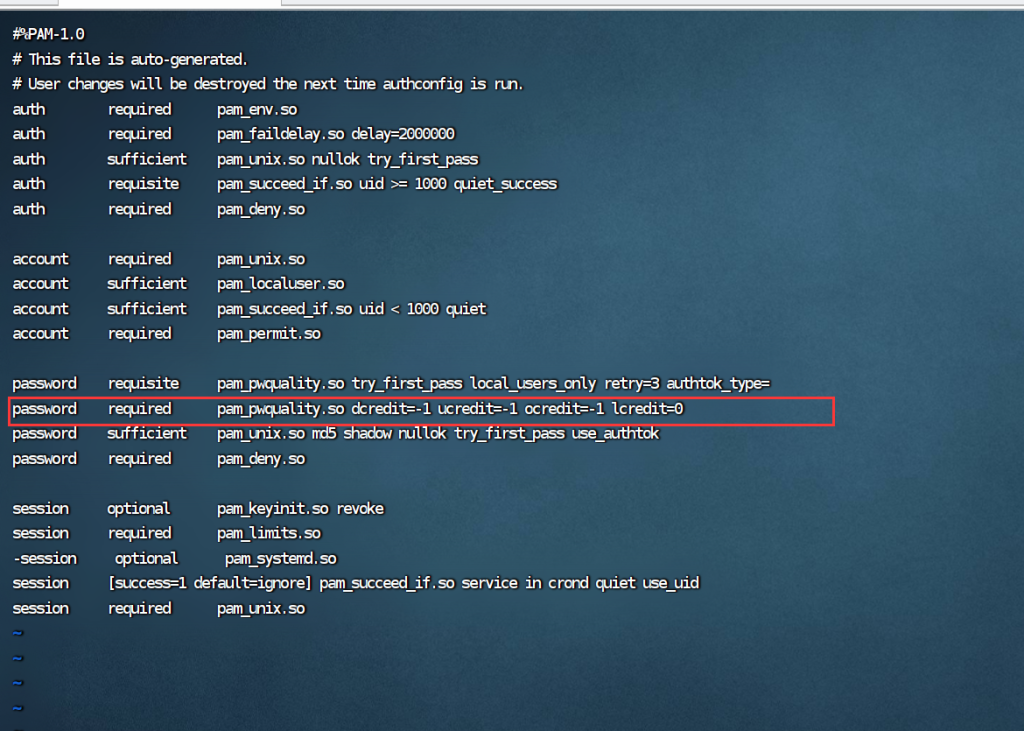

涉及到用户密码的密码复杂度的文件为/etc/pam.d/system-auth,需要配置的内容为“password required pam_pwquality.so dcredit=-1 ucredit=-1 ocredit=-1 lcredit=0”和“password requisite pam_cracklib.so try_first_pass retry=3 minlen=8 minclass=3”

其中关于密码复杂度的参数的定义为:

retry=N:定义登录/修改密码失败时,可以重试的次数;

Difok=N:定义新密码中必须有几个字符要与旧密码不同。但是如果新密码中有1/2以上的字符与旧密码不同时,该新密码将被接受;

minlen=N:定义用户密码的最小长度; dcredit=N:定义用户密码中必须包含多少个数字; ucredit=N:定义用户密码中必须包含多少个大写字母; lcredit=N:定义用户密码中必须包含多少个小些字母; ocredit=N:定义用户密码中必须包含多少个特殊字符(除数字、字母之外);

其中N=-1则表示对该项无限制

三.检测是否限制root远程登录

该项目需要在/etc/ssh/sshd_config文件中,将PermitRootLogin这一项设置为no

四.检查是否启用远程日志功能

这一项需要在/etc/rsyslog.conf文件中配置日志的输送目的地vi /etc/rsyslog.conf

在文件底下添加:

*.* @192.168.0.1 可以将"*.*"替换为你实际需要的日志信息。比如:kern.* ; mail.* 等等。 可以将此处192.168.0.1替换为实际的IP或域名

五.检查是否配置登录超时时间

这一项需要在/etc/profile文件中,添加export TMOUT=300这一项,其中300表示登录300秒无任何操作便自动退出。

Comments NOTHING